Joggle实现Shadowsocks中转代理

「保姆级教程」

本文档主要是介绍如果使用Shadowsocks做二级代理中转站,至于为什么这么做一般人可能不知道原因。 当您拥有一个国外服务器时,你得某个端口被GWF封的时候,你可能就知道我为什么要做这个中转代理了。

当然这个应用还适用于内网中的特殊端口暴露,例如:VNC端口暴露

目录:

- 一、部署Shadowsocks并暴露3000端口

- 二、部署BulletClient

- 三、登录Bullet平台绑定BulletClient设备

- 四、配置8080端口映射到3000端口

- 五、使用BulletServer服务器的8080端口代理

一、部署Shadowsocks并暴露3000端口

假如这里部署的服务器ip是:192.168.1.6

在您需要代理的内网里找一太服务器部署shadowsocks。我这里使用的centos7服务器部署的,具体如下:

# 没有python-pip包就执行命令

yum -y install epel-release

# 执行成功之后,再次执行

yum -y install python-pip

# 对安装好的pip进行升级

pip install --upgrade pip

pip install shadowsocks

# 防火墙

iptables -I INPUT -p tcp --dport 3000 -j ACCEPT

# 测试启动服务

ssserver -p 3000 -k password -m aes-256-cfb

如果你希望他自动启动

vi /etc/systemd/system/shadowsocks.service

内容如下在其中添加

[Unit]

Description=Shadowsocks

[Service]

TimeoutStartSec=0

ExecStart=/usr/bin/ssserver -p 3000 -k password -m aes-256-cfb

[Install]

WantedBy=multi-user.target

然后执行

systemctl start shadowsocks

安装好了,需要使用shadowsocksX客户端测试下代理或者就telnet一下

telnet 192.168.1.6 3000

二、部署BulletClient

部署BulletClient已经有详细的文档,就不在这里累述了。

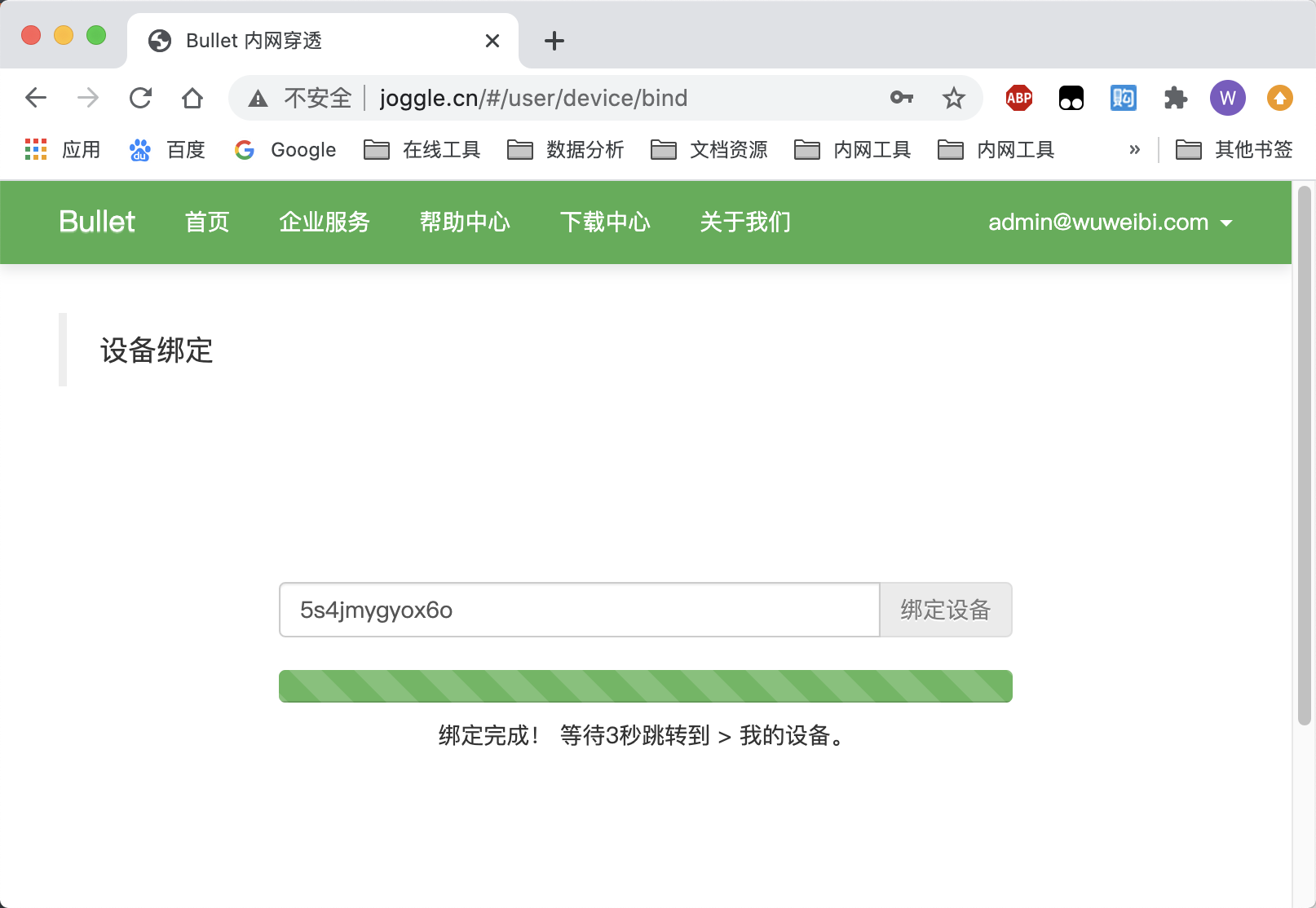

假如输出的设备编码如下:

================================================

================ Device NO =====================

=== 5s4jmygyox6o ===

================================================

注意:bullet-client 部署在192.168.1.6的这台机器上哦(内网的其他机器也可以的)。

三、登录Bullet平台绑定BulletClient设备

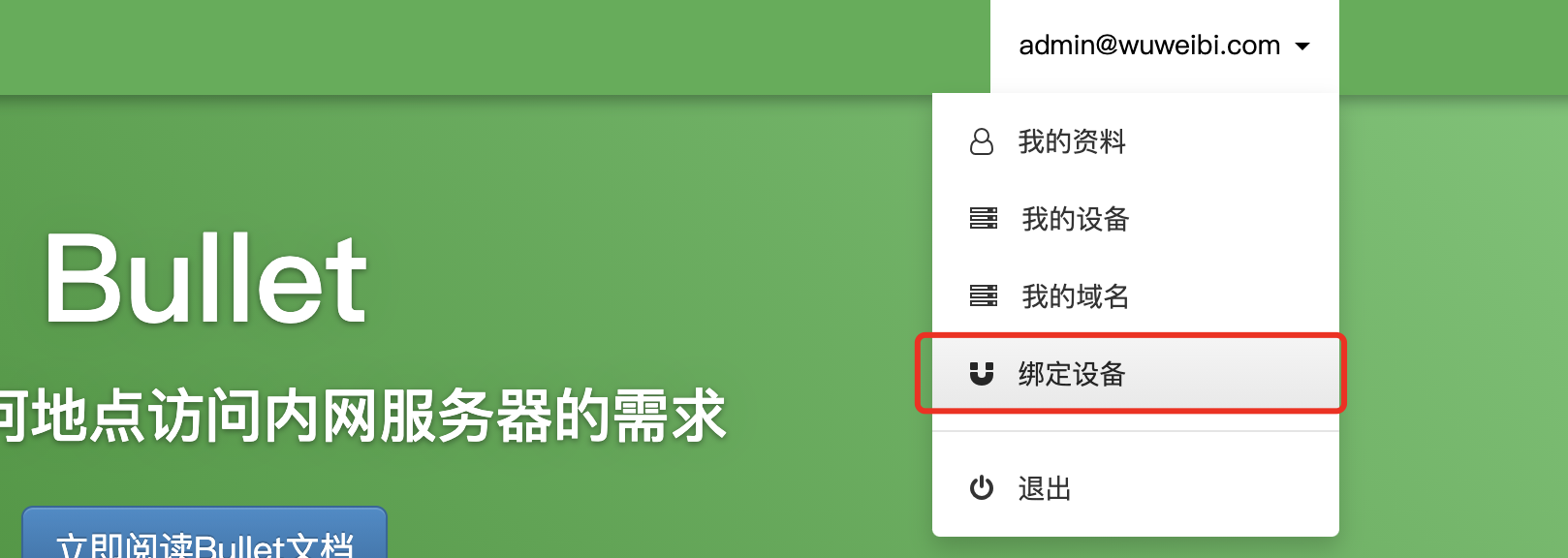

登录后,点击右上交的账号,弹出菜单列表,点击绑定设备。

输入客户端的设备编码,点击绑定设备按钮

绑定设备成功后的界面,停顿3秒后自动跳转到设备列表页面

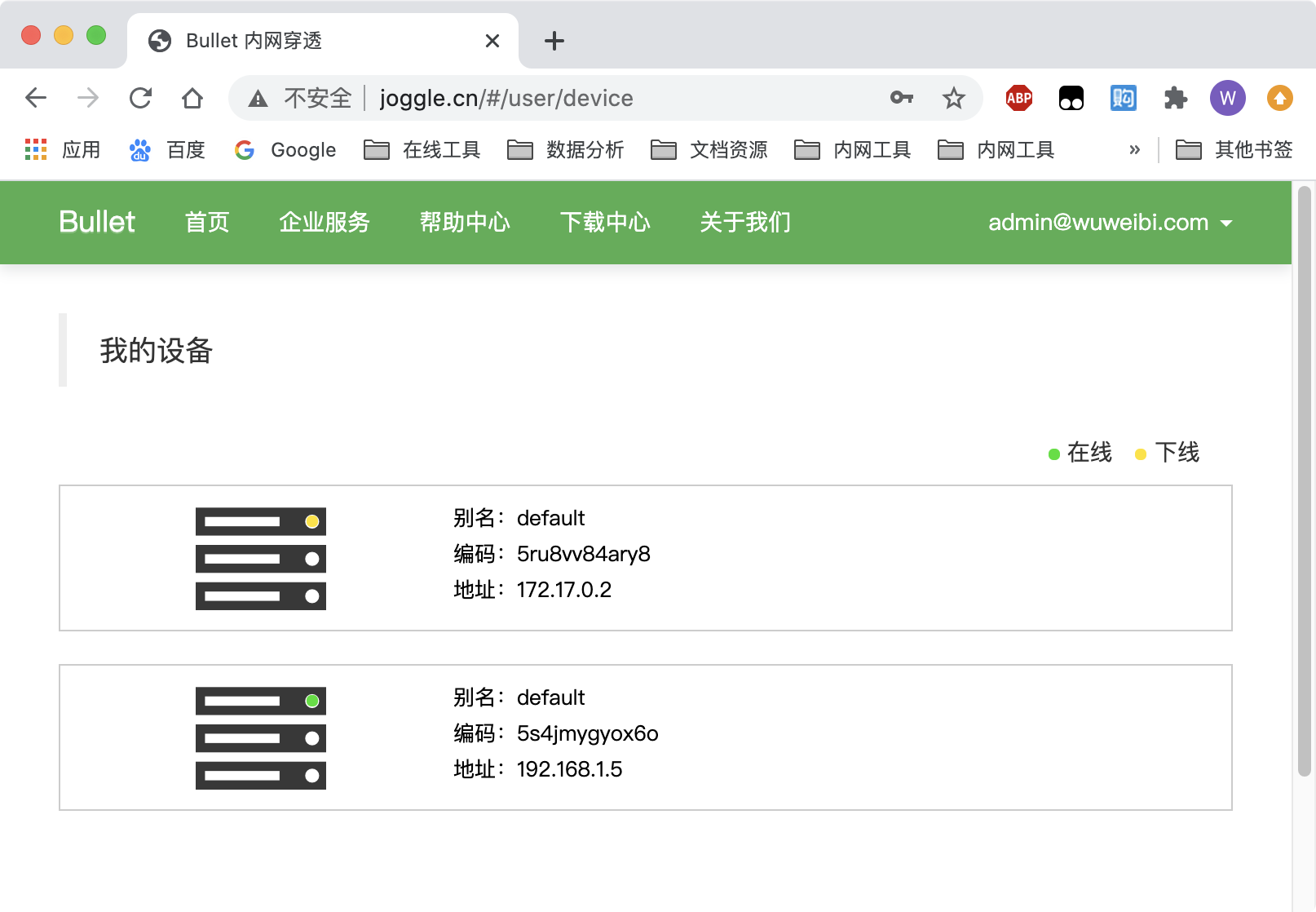

设备列表展示当前账号拥有的设备列表

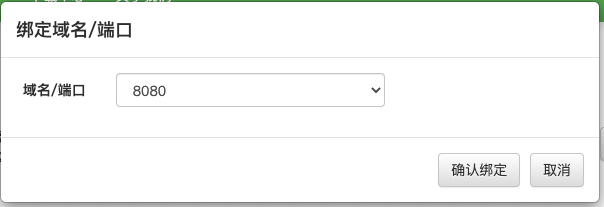

账号绑定端口,平台没有赠送端口,需要端口可以找作者要哈。

四、配置8080端口映射到3000端口

通过将IP地址和端口配置到端口上,注意要把状态打开,不然未启用状态是不能穿透的。

五、使用BulletServer服务器的8080端口代理

这个操作 需要使用shadowsocksX客户端 链接到BulletServer服务器的8080端口 注意这里端口有没得防火墙哦。

服务器:joggle.cn

端口:8080

密码 password

加密方式: aes-256-cfb

想象一下,假如你的Bullet客户端是国外的服务器,并且有国际BGP网络线路,那么所有的 流量将不是直接通过你的机器到国外网站 ,而是通过您 部署 BulletClient的服务器做中转的,并且这个流量的 数据是经过加密的是不是很爽。 多层加密之下必然不是主流的方式,GWF发现不了这个特征。但是大数据时代可能这个很快就会并识别特征的。